ū“╠ņliurui569 ░l(f©Ī)┴╦éĆ(g©©)shift║¾ķT(m©”n),Ž┬▌d═µ┼¬┴╦ę╗Ž┬,ė╔ė┌╠½═Ēø](m©”i)įö╝Ü(x©¼)īæ(xi©¦)▀^(gu©░)│╠,Į±╠ņū÷┴╦éĆ(g©©)įö╝Ü(x©¼)³c(di©Żn)Ą─łD╬─▀^(gu©░)│╠šf(shu©Ł)├„Ž┬ŲŲĮŌĄ─Įø(j©®ng)▀^(gu©░).

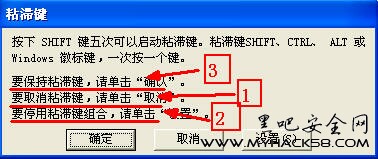

ėąĻP(gu©Īn)shift║¾ķT(m©”n)Ą─╝ż╗ŅĘĮ╩Į,─┐Ū░░l(f©Ī)¼F(xi©żn)Ą─Š═▀@├┤ÄūĘN

1.╩╣ė├µI▒P(p©ón)╩┬╝■═©▀^(gu©░)┐ņĮ▌µI╝ż╗Ņ

2.╩╣ė├╩¾ś╦(bi©Īo)╩┬╝■═©▀^(gu©░)å╬ō¶╗“ļpō¶Įń├µ─│╠Ä╝ż╗Ņ

3.╩╣ė├µI▒P(p©ón)╩┬╝■╝░╩¾ś╦(bi©Īo)╩┬╝■ŽÓĮY(ji©”)║ŽĄ─ĘĮ╩Į╝ż╗Ņ

ĪĪĪĪęį╔Ž╦∙šf(shu©Ł)Ą─╩ŪĖ▀Ę└║¾ķT(m©”n)Ą─╝ż╗ŅĘĮ╩Į,rarūįĮŌē║Ą─▓╗į┌┤╦ĘČć·ų«ā╚(n©©i),║¾ķT(m©”n)Ą─ŠÄ│╠šZ(y©│)čį─┐Ū░░l(f©Ī)¼F(xi©żn)ęįvb,delphi║═c++Ą╚šZ(y©│)čį×ķų„.ī”(du©¼)

ĪĪĪĪė┌shift║¾ķT(m©”n)Ą─ŲŲĮŌ,ŠW(w©Żng)╔Ž§ręŖ(ji©żn)Į╠│╠,į°Įø(j©®ng)╦č╦„┴╦║▄Š├,ų╗║├ūį╝║├■╦„.ę▓į°į┌╚AŽ─77169░l(f©Ī)▓╝▀^(gu©░)ā╔Ų¬vb║¾ķT(m©”n)Ą─ŲŲĮŌ▀^(gu©░)│╠.ÅUįÆ▓╗ČÓ

šf(shu©Ł),üĒ(l©ói)┐┤liurui569 ░l(f©Ī)Ą─▀@éĆ(g©©)║¾ķT(m©”n).

┤╦║¾ķT(m©”n)×ķdelphiŠÄīæ(xi©¦)Ą─║¾ķT(m©”n).¤o(w©▓)Üż,▀@śėŠ═╩Ī┬į┴╦├ōÜżĄ─▓Į¾E┴╦.

£y(c©©)įć▀\(y©┤n)ąą║¾ķT(m©”n)░l(f©Ī)¼F(xi©żn)║¾ķT(m©”n)▀\(y©┤n)ąą║¾,Å═(f©┤)ųŲūį╔ĒĄĮc:\windows\fonts\fonts.exeŽ┬,▓óŪęĮ┘│ųūóāį(c©©)▒ĒųĖŽ“įō┬ĘÅĮ,═¼Ģr(sh©¬)│╠ą“▀Ćł╠(zh©¬)ąą▀^(gu©░)─│

ą®ŽĄĮy(t©»ng)│╠ą“,═©▀^(gu©░)▄ø╝■é╔£y(c©©)ĄĮĄ─▓┐Ęų?j©½n)?sh©┤)ō■(j©┤)

ą┬Į© C:\WINDOWS\Prefetch\CACLS.EXE-25504E4A.pf

ą┬Į© C:\WINDOWS\Prefetch\CACLS.EXE-25504E4A.pf

ą┬Į© C:\System Volume Information\_restore{5828498B-E212-48E2-B40C-3D66645342F0}\RP9\A0005390.exe

ą┬Į© C:\System Volume Information\_restore{5828498B-E212-48E2-B40C-3D66645342F0}\RP9\A0005391.exe

ą┬Į© C:\WINDOWS\Fonts\fonts.exe

ą┬Į© C:\WINDOWS\Prefetch\SC.EXE-012262AF.pf

ą┬Į© C:\WINDOWS\Prefetch\SETHC.EXE-23CFB742.pf

▀@ą®Š▀¾wČ╝╩Ūą®╩▓├┤ąą×ķ,ø](m©”i)╔Ņ╚ļÖz£y(c©©),ų„ę¬ĻP(gu©Īn)ūóŽ┬│╠ą“Ą─╝ż╗ŅĘĮ╩Į║═├▄┤a.

│╠ą“▌d╚ļ┘Yį┤ŠÄ▌ŗ╣żŠ▀pexplorer.exeųą,ī”(du©¼)▄ø╝■Ą─ŽÓĻP(gu©Īn)┘Yį┤▀M(j©¼n)ąą▓ķ┐┤Ęų╬÷.

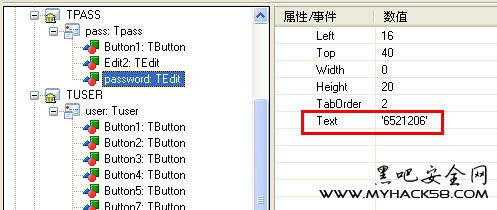

╬ęéāų„ę¬┐┤rcöĄ(sh©┤)ō■(j©┤),Ū░ā╔ĒŚ(xi©żng)×ķŽĄĮy(t©»ng)ūįäė(d©░ng)╔·│╔Ą─,┐┤Ž┬├µ╚²ĒŚ(xi©żng)TPASSĒŚ(xi©żng)╩Ū├▄┤a▌ö╚ļ┤░┐┌Tuser╩Ū║¾ķT(m©”n)Ą─╣”─▄Įń├µ┤░┐┌,TXĒŚ(xi©żng)×ķsethc

Ą─│╠ą“Įń├µ.

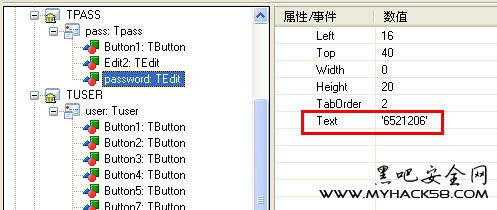

į┌TPASS└’├µĄ─ę╗éĆ(g©©)TEDITĄ─┐ž╝■textĒŚ(xi©żng)░l(f©Ī)¼F(xi©żn)ę╗ĮMöĄ(sh©┤)ųĄ6521206,Ģ║Ģr(sh©¬)ėøŽ┬üĒ(l©ói)║▄ėą┐╔─▄╩Ū├▄┤a,ø](m©”i)ĄĮūŅ║¾“×(y©żn)ūCę╗ŪąČ╝╩Ū╬┤ų¬.

▀@└’╬ęéāų„ę¬ĻP(gu©Īn)ūóŽ┬sethcĄ─ų„Įń├µ,ę“?y©żn)ķ╝ż╗ŅĘĮ╩ĮĄ─ŠĆ╦„Č╝į┌▀@éĆ(g©©)ĒŚ(xi©żng)─┐└’.

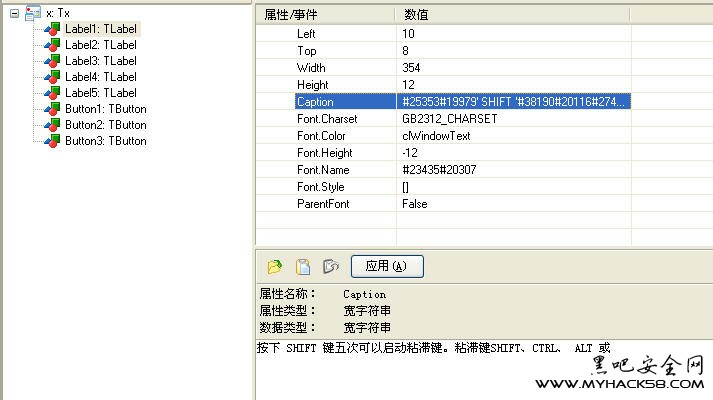

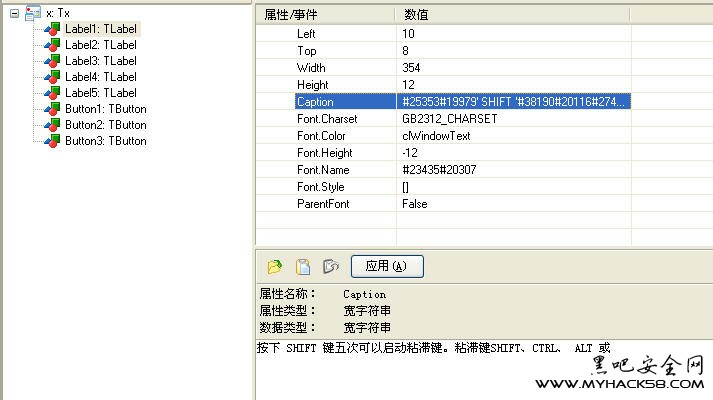

ūóęŌ┐┤Ž┬ų„Įń├µ╩╣ė├┴╦5éĆ(g©©)Label┐ž╝■║═╚²éĆ(g©©)Button┐ž╝■,ø](m©”i)ėąČÓėÓĄ─┐ž╝■,ėąĄ─├▄┤a▌ö╚ļ┐“╝ż╗Ņ║¾į┌ų„Įń├µĄ─Š═Ģ■(hu©¼)ČÓė├ę╗éĆ(g©©)

Label┐ž╝■,╬ęį°Įø(j©®ng)īæ(xi©¦)▀^(gu©░)ę╗éĆ(g©©)shift║¾ķT(m©”n)Š═╩Ūė├Ą─▀@ĘNĘĮ╩Į.ę“┤╦ķ_(k©Īi)╩╝╬ęŠ═▓┬╦¹╩Ū╩╣ė├Ą─µI▒P(p©ón)╩┬╝■╝ż╗ŅĄ─.║¾üĒ(l©ói)└^└m(x©┤)Ęų╬÷├┐éĆ(g©©)┐ž╝■

║¾░l(f©Ī)¼F(xi©żn)┴╦├ž├▄.

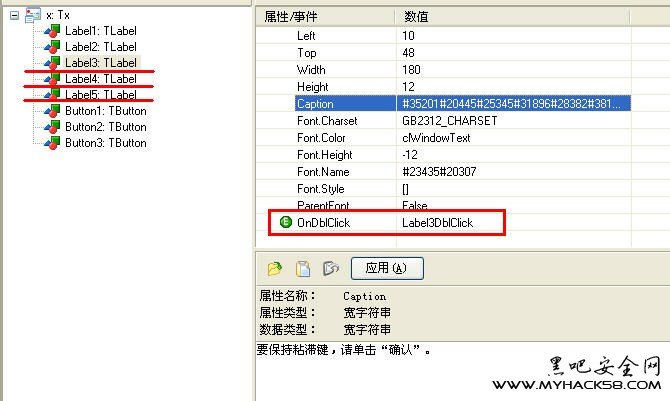

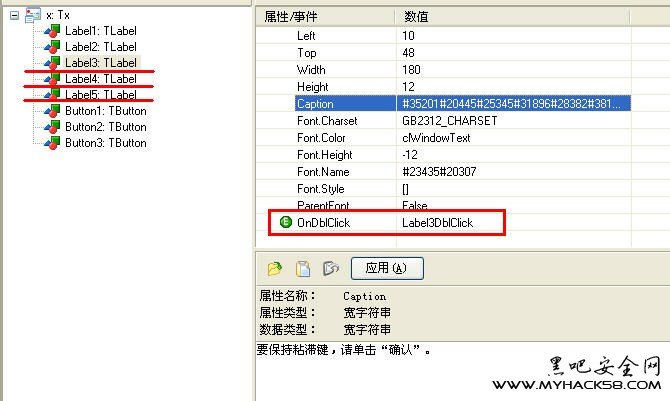

┐┤ĄĮ░╔,▀@éĆ(g©©)Label3.Label4.Label5╚²éĆ(g©©)┐ž╝■Č╝ė├ĄĮ┴╦ę╗éĆ(g©©)ONdblclick,═µ▀^(gu©░)delphiĄ─╚╦Č╝ų¬Ą└,▀@╩ŪéĆ(g©©)╩¾ś╦(bi©Īo)ļpō¶╩┬╝■,į┌Label

Ą─┐ž╝■╔Ž│÷¼F(xi©żn)ļpō¶╩┬╝■╩ŪĘŪ│�Ż┐╔ę╔Ą─,╦∙ęį┐╔ęį┐ŽČ©▀@éĆ(g©©)║¾ķT(m©”n)ė├ĄĮ┴╦╩¾ś╦(bi©Īo)╩┬╝■╝ż╗Ņ,ę“?y©żn)ķė├╩¾ś?bi©Īo)║═µI▒P(p©ón)╩┬╝■ĮY(ji©”)║Žīæ(xi©¦)║¾ķT(m©”n)Ą─╦Ų║§

▀Ć╩Ū▒╚▌^╔┘Ą─,╦∙ęį│§▓ĮĘų╬÷║¾Š═┐╔ęį▀M(j©¼n)ąąįć▀\(y©┤n)ąą£y(c©©)įć┴╦,╝╚╚╗ėą╚²ĮM╩¾ś╦(bi©Īo)ļpō¶╩┬╝■,─Ū├┤▒ž╚╗Š═ėąéĆ(g©©)Ēśą“å¢(w©©n)Ņ}

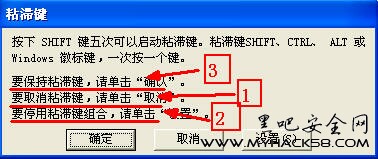

Ą┌ę╗┤╬£y(c©©)įćLabel3-5Ęųäeļpō¶,¤o(w©▓)Ę©╝ż╗Ņ,Ę┤ą“ę└╚╗,Ą┌╚²┤╬▀M(j©¼n)ąąčŁŁh(hu©ón)£y(c©©)įćLabel3-4-5-3,▀@Ģr(sh©¬)Š═│÷¼F(xi©żn)┴╦├▄┤a▌ö╚ļĮń├µ┴╦,Ą½╩Ū

Label3ļpō¶┴╦ā╔┤╬▓┼│÷¼F(xi©żn)æ¬(y©®ng)įō▓╗š²│Ż,ūŅ║¾┤_Č©┴╦ļpō¶Ą─Ēśą“╩ŪLabel4-5-3, ║Ū║Ū═Ļ├└.│╠ą“š²│Ż╝ż╗Ņ

▀M(j©¼n)ąą├▄┤a£y(c©©)įć,▌ö╚ļäé▓┼Ą├ĄĮĄ─6521206▀@ĮMöĄ(sh©┤)ųĄ,│╔╣”▀M(j©¼n)╚ļ.

ų┴┤╦ī”(du©¼)ė┌įō║¾ķT(m©”n)Ą─╝ż╗ŅĘĮ╩ĮŠ═Ęų╬÷═Ļ│╔┴╦,ų┴ė┌▄ø╝■Ą─ąą×ķĘų╬÷▓╗į┌┤╦▀^(gu©░)│╠ų«┴ą.

┐éĮY(ji©”),┤╦║¾ķT(m©”n)╦Ń╩Ūę╗éĆ(g©©)ŽÓ«ö(d©Īng)║å(ji©Żn)å╬Ą─shift║¾ķT(m©”n),ĄŪĻæ├▄┤a╬┤▀M(j©¼n)ąąėąą¦▒Żūo(h©┤),ęįų┬ĘŪ│Ż║å(ji©Żn)å╬Ą─Š═½@╚ĪĄĮ┴╦š²┤_Ą─├▄┤a,╔§ų┴▓╗ąĶę¬?ji©Żng)?BR>ė├ĄĮņoæB(t©żi)╗“äė(d©░ng)æB(t©żi)Ą─Ęų╬÷╣żŠ▀,ę╗éĆ(g©©)┘Yį┤ŠÄ▌ŗŲ„Š═┐╔ęį▓ķšęĄĮ,╝ż╗ŅĘĮ╩ĮļyČ╚▓╗Ė▀,╚ń╣¹▓╔ė├µI▒P(p©ón)╩┬╝■╝ż╗ŅĄ─Š═ę¬?ji©Żng)ėė├ODĄ╚Ęų╬÷╣ż

Š▀▀M(j©¼n)ąąĖ·█Ö┴╦,═©▀^(gu©░)ī”(du©¼)▀@éĆ(g©©)║¾ķT(m©”n)Ą─Ęų╬÷,×ķ┤¾╝ęĘų╬÷Ųõ╦¹║¾ķT(m©”n)ęį╝░ŲŲĮŌ,╠ß╣®ę╗ĘN╦╝┬Ę.Ęų╬÷▀^(gu©░)│╠Š═ĄĮ▀@└’┴╦.

QQ┐šķg

QQ┐šķg ą┬└╦╬ó▓®

ą┬└╦╬ó▓® ķ_(k©Īi)ą─ŠW(w©Żng)

ķ_(k©Īi)ą─ŠW(w©Żng) ╚╦╚╦ŠW(w©Żng)

╚╦╚╦ŠW(w©Żng)