整理磁盤發(fā)現(xiàn)之前有個有趣的流氓招數(shù)忘記分享了,每次看到新鮮的東東都感慨黑暗勢力的層出不窮的招數(shù),比某些安全廠商是不是自相殘殺好多了.電腦日常使用過程中我們經(jīng)常輸入開頭為http ftp,點擊諸如ed2k的鏈接,每個鏈接的背后都會執(zhí)行相應(yīng)的功能.如http 通過iexplore.exe,ed2k通過QQ旋風(fēng)打開..這次是病毒作者利用這個特性來實現(xiàn)隱蔽加載病毒躲避查殺

1 相遇URL Protocol

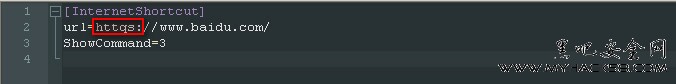

(1) 靈異的Internat Explorer.url

去年12月遠程解決一個用戶問題的時候發(fā)現(xiàn),第一看到httqs的時候馬上就理解為https,心想https://www.baidu.com(我的猜想是這里使用百度是為了防止某些安全軟件檢測,大家都知道這個網(wǎng)站太真,太正常了)不是很正常嗎?結(jié)果呢打開一個網(wǎng)址導(dǎo)航網(wǎng)站. 發(fā)現(xiàn)此q非p以后恍然大悟,看來問題就出在這個httqs,打開注冊表HKEY_CLASSES_ROOT查找果然發(fā)現(xiàn)貓膩,最終通過IEXPLORE.EXE打開h%t%t%p%://w%w%w%.6701.c%o%m%/?12N17導(dǎo)航網(wǎng)站

[HKEY_CLASSES_ROOT\httqs]

"URL Protocol"=""

[HKEY_CLASSES_ROOT\httqs\shell\open\command]

@="Rundll32 shell32.dll,ShellExec_RunDLLA C:\\Program Files\\Internet Explorer\\IEXPLORE.EXE h%t%t%p%://w%w%w%.6701.c%o%m%/?12N17"

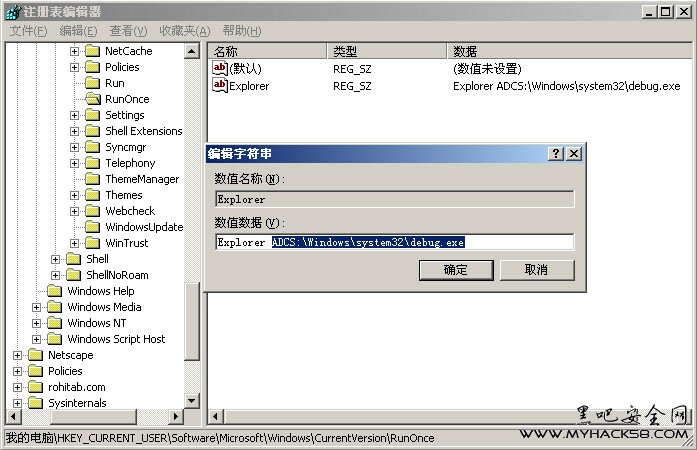

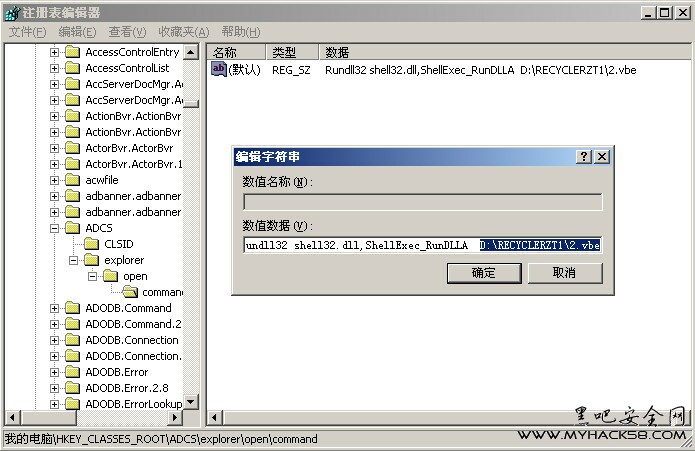

(2) 再見神奇RunOnce病毒啟動項

接下來又遇到幾個反復(fù)清除的問題反饋,經(jīng)過檢查發(fā)現(xiàn)這些電腦普遍都存在一個看上去不是很合理的RunOnce病毒啟動項.看到ADCS:\\Windows\\system32\\debug.exe第一印象是是不是病毒作者寫錯了,第二印象Windows\\system32\\debug.exe(根據(jù)我的猜測這個只是為了繞過安全軟件檢測,因為指向的文件是正常的)這個文件是不是存在問題,但是到sys32目錄下查找這個文件明明是系統(tǒng)文件沒問題.最終依然將目光轉(zhuǎn)移到ADCS:打開注冊表HKEY_CLASSES_ROOT,顯然最終目的是運行病毒文件D:\\RECYCLERZT1\\2.vbe

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

"Explorer"="Explorer ADCS:\\Windows\\system32\\debug.exe"

[HKEY_CLASSES_ROOT\ADCS]

@="目錄類容器"

"URL Protocol"=""

[HKEY_CLASSES_ROOT\ADCS\explorer\open\command]

@="Rundll32 shell32.dll,ShellExec_RunDLLA D:\\RECYCLERZT1\\2.vbe"

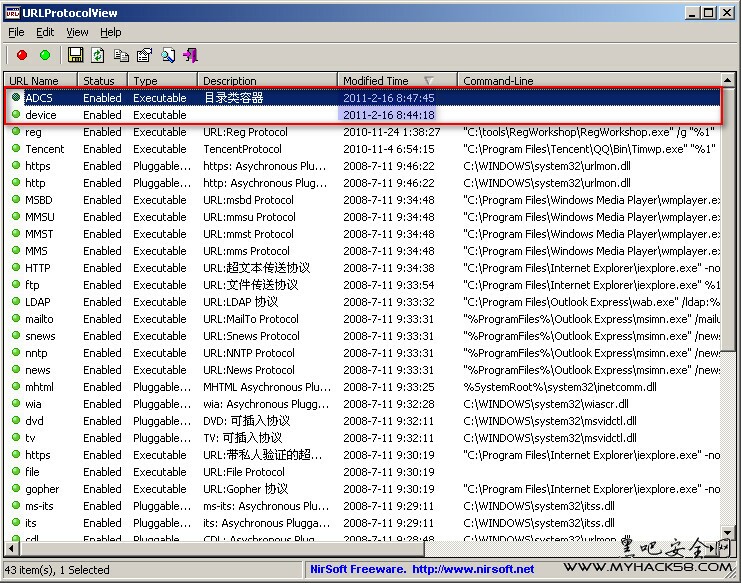

2 URLProtocolView查看電腦中所有URL Protocol

URLProtocolView:一個小工具可以查看電腦里面所有的URL Protocols,運行URLProtocolView以后按照修改時間排列如圖馬上就發(fā)現(xiàn)可疑項目ADCS和device.