- Ë‗├¹ÎóâÈ(c¿¿)

- ¥W(w¿úng)ı¥¢¿ÈO(sh¿¿)

- ╠ôöM͸ÖC(j¿®)

- ã¾ÿI(y¿¿)Ó]¥Í

- ÍÃ─▄¢¿ı¥

- ã¢├µÈO(sh¿¿)Ëï(j¿¼)

- ÂÓ├¢¾wÍãθ

- ©─░µ¥SÎo(h¿┤)

- ¥W(w¿úng)ı¥═ãÅV

- │╠ð‗Ú_(k¿íi)░l(f¿í)

- Ùè─X¥SðÌ

- ╣½╦¥║å(ji¿ún)¢Ú

- ã¾ÿI(y¿¿)ÿ╦(bi¿ío)ÎR(sh¿¬)

- ÿsÎu(y¿┤)┘Y┘|(zh¿¼)

- ı\(ch¿ªng)ã©Ëó▓┼

- ͺ©ÂÀ¢╩¢

- ┬ô(li¿ón)¤Á╬Êéâ

- ║¤Î¸╝Ë├╦

- ░µÖÓ(qu¿ón)┬ò├¸

- ¥W(w¿úng)ı¥ÁÏêD

- ËÐÃÚ▀B¢Ë

- ╣½╦¥äË(d¿░ng)æB(t¿ñi)

- ððÿI(y¿¿)äË(d¿░ng)æB(t¿ñi)

- ã¾ÿI(y¿¿)äË(d¿░ng)æB(t¿ñi)

- ¥W(w¿úng)¢j(lu¿░)ƒß³c(di¿ún)

- Ë‗├¹ÎóâÈ(c¿¿)

- ¥W(w¿úng)ı¥¢¿ÈO(sh¿¿)

- ╠ôöM͸ÖC(j¿®)

- ã¾ÿI(y¿¿)Ó]¥Í

- ÍÃ─▄¢¿ı¥

- ã¢├µÈO(sh¿¿)Ëï(j¿¼)

- ÂÓ├¢¾wÍãθ

- ©─░µ¥SÎo(h¿┤)

- ¥W(w¿úng)ı¥═ãÅV

- │╠ð‗Ú_(k¿íi)░l(f¿í)

- Ùè─X¥SðÌ

QQ┐ıÚg

QQ┐ıÚg ð┬└╦╬ó▓®

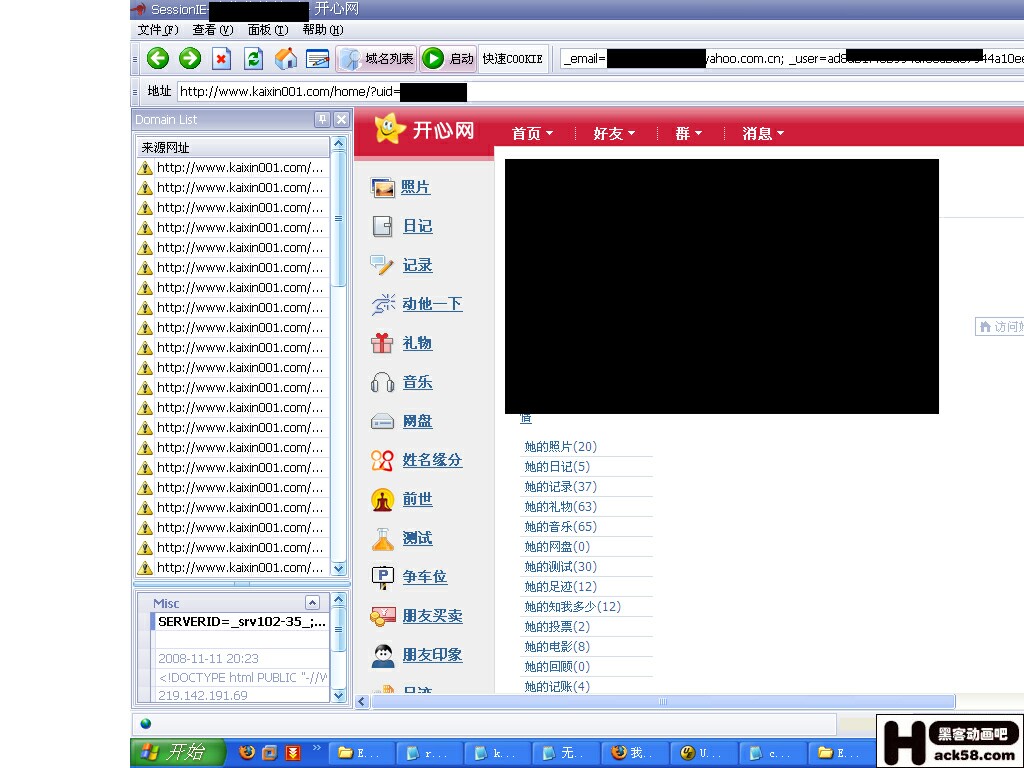

ð┬└╦╬ó▓® Ú_(k¿íi)ð─¥W(w¿úng)

Ú_(k¿íi)ð─¥W(w¿úng) ╚╦╚╦¥W(w¿úng)

╚╦╚╦¥W(w¿úng)