╚šŪ░Windows XPŲžą┬0day┬®Č┤���Ż¼▀@╩Ūę╗éĆ(g©©)╗∙ė┌WindowsŽĄĮy(t©»ng)Ä═ų·ųąą─│╠ą“Ą─0day┬®Č┤���Ż¼╦³╩Ūė╔ė┌Ä═ų·ųąą─│╠ą“▀M(j©¼n)ąąĖ±╩Į╠Ä└ĒĢr(sh©¬)š{(di©żo)ė├hcpģf(xi©”)ūhĄ─ę╗éĆ(g©©)Õe(cu©░)š`ę²ŲĄ─�����ĪŻ╣źō¶š▀└¹ė├▀@éĆ(g©©)┬®Č┤┐╔ęįį┌ė├æ¶Ą─ļŖ─X╔Žł╠(zh©¬)ąą╚╬ęŌę╗éĆ(g©©)ęčėą│╠ą“�����Ż¼▒╚╚ńšfę╗éĆ(g©©)─Š±R����Ī����Ż╗“š▀┐žųŲė├æ¶Ą─×gė[Ų„╚źįLå¢äeĄ──│ą®ŠW(w©Żng)ųĘĪŻ

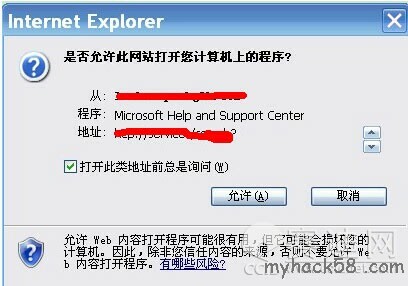

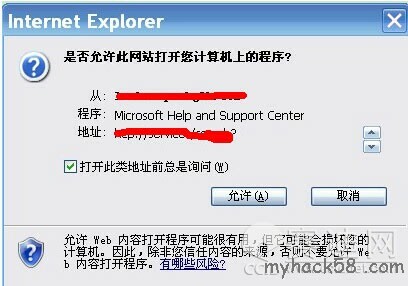

▓╗▀^�Ż¼ÅV┤¾ė├æ¶ī”(du©¼)▀@ę╗0day┬®Č┤▓╗▒ž▀^ė┌┐ų╗┼Ż¼įō┬®Č┤āHė░ĒæWindows XP║═Windows 2003����Ż¼Ūę─┐Ū░Ą─É║ęŌ┤·┤aų╗ī”(du©¼)IE6×gė[Ų„Š▀ėąų▒Įėėąą¦Ą─╣źō¶ą¦╣¹ĪŻ╚ń╣¹─·╩╣ė├Ą─╩ŪIE8�����Ż¼Ų┴─╗╔ŽĢ■(hu©¼)▓╗┐╔▒▄├ŌĄ─ÅŚ│÷ę╗éĆ(g©©)ąĶę¬ė├æ¶╩ų╣ż┤_šJ(r©©n)Ą─╠ß╩Š┐“����Ż¼│²ĘŪ─·ūį╝║į╩įS╦³▀\(y©┤n)ąąŻ¼Ę±ätÉ║ęŌ─_▒Š¤oĘ©┼▄ŲüĒ��ĪŻČ°▀@š²╩Ū╦³Ą─Ī░║³žé╬▓░═Ī▒�ĪŻ

ų┴ė┌╩╣ė├Windows 2000ĪóWindows Vista����ĪóWindows 7ĪóWindows Server 2008Ą╚▓┘ū„ŽĄĮy(t©»ng)Ą─ė├æ¶�����Ż¼ät▓╗Ģ■(hu©¼)╩▄ĄĮ┤╦┬®Č┤Ą─ė░Ēæ���ĪŻ

ė├æ¶┐╔ęį╩ųäė(d©░ng)▌ö╚ļ├³┴Ņąą▓┘ū„����Ż¼ÅžĄūČ┼Į^įō┬®Č┤Ą─ė░ĒæŻ¼╩ų╣ż╠Ä└ĒĘĮĘ©Ż║

┤“ķ_cmd├³┴Ņ╠ß╩ŠĘ¹��Ż¼ł╠(zh©¬)ąąā╔Śl├³┴Ņ�ĪŻĄ┌ę╗Śl╩Ū

reg export HKEY_CLASSES_ROOT\HCP hcp_backup.reg |

▀@ę╗▓Į▓┘ū„╩Ū×ķ┴╦éõĘ▌HCPģf(xi©”)ūhĪŻ

ł╠(zh©¬)ąąĄ┌Č■Śl├³┴Ņ

reg delete HKEY_CLASSES_ROOT\HCP /f |

Į¹ų╣¼F(xi©żn)ėąĄ─hcpģf(xi©”)ūh�Ż¼▀@śėŠ═▓╗┼┬įō┬®Č┤Ą─ė░Ēæ┴╦ĪŻ

Ą╚╬ó▄ø│÷┴╦ča(b©│)ČĪ║¾�Ż¼╚ń╣¹─·įĖęŌŻ¼ļpō¶éõĘ▌│÷üĒĄ─hcp_backup.reg╝┤┐╔╗ųÅ═(f©┤)hcpģf(xi©”)ūh�����ĪŻ

QQ┐šķg

QQ┐šķg ą┬└╦╬ó▓®

ą┬└╦╬ó▓® ķ_ą─ŠW(w©Żng)

ķ_ą─ŠW(w©Żng) ╚╦╚╦ŠW(w©Żng)

╚╦╚╦ŠW(w©Żng)